解鎖未來,探索下一代的數位錢包與身份認證:Passkey + DID + FIDO | DID + FIDO

2023-05-28

相關文章

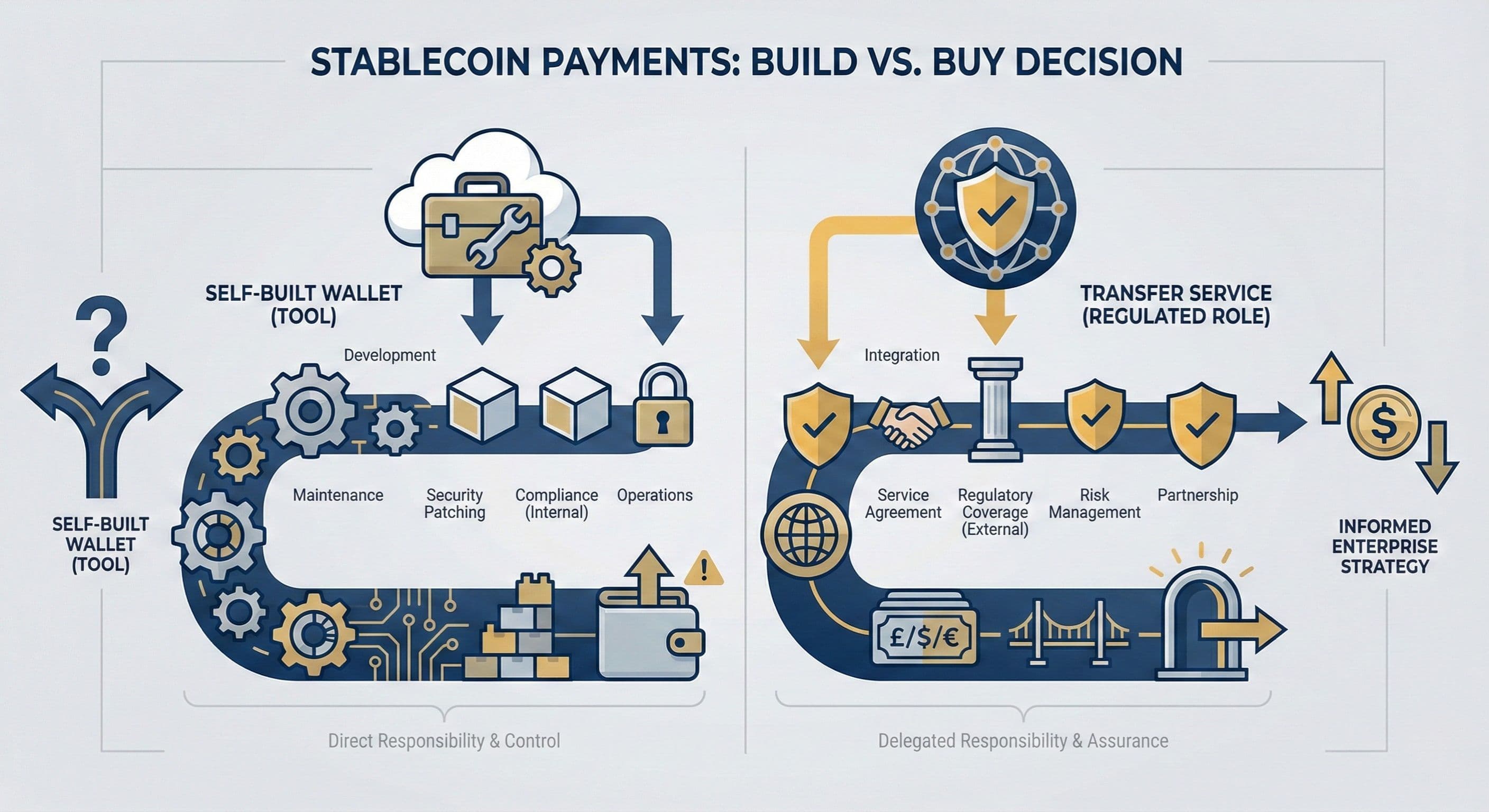

為什麼企業不該自己「做一個錢包」來處理穩定幣支付?

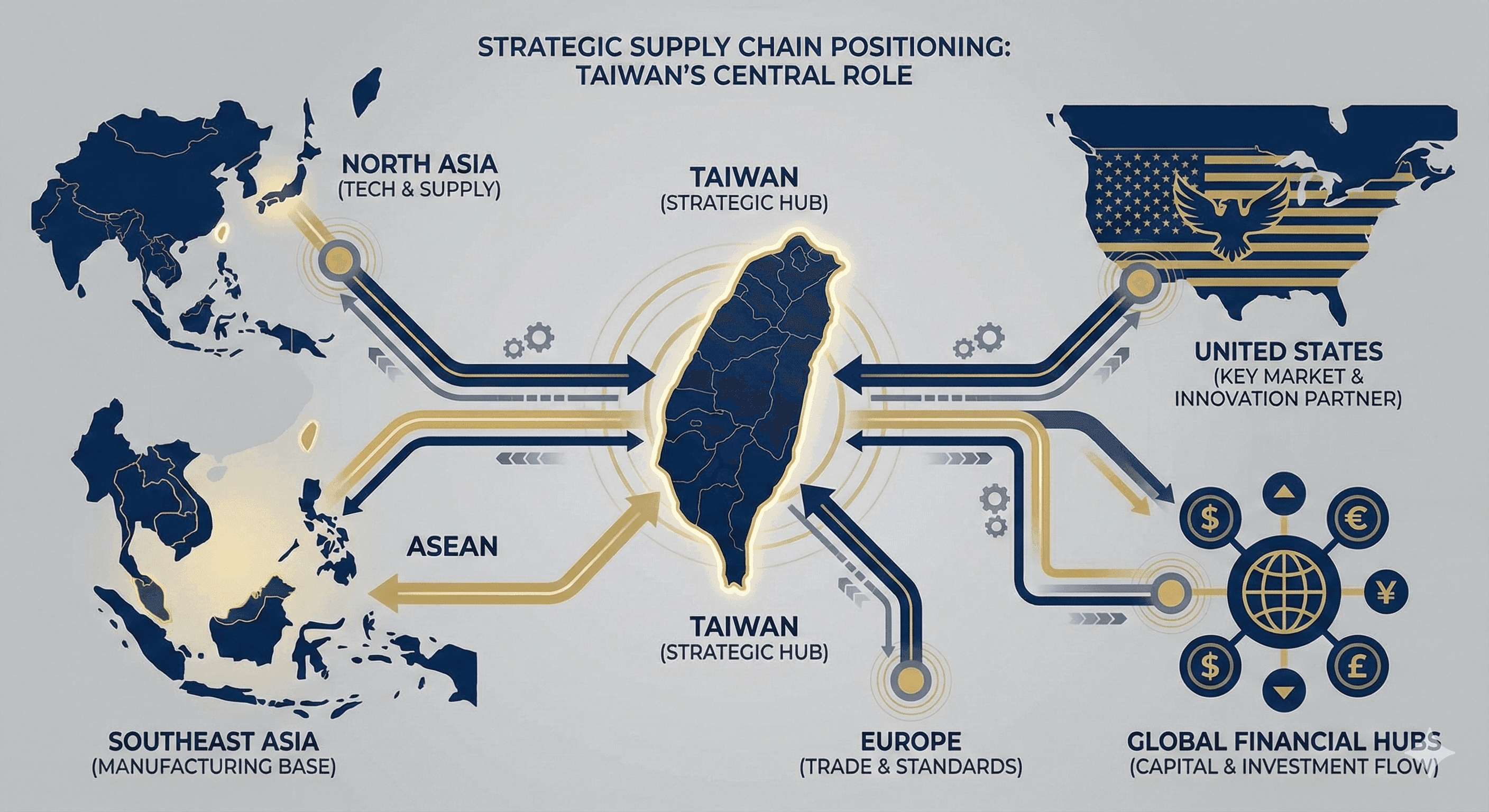

穩定幣走向主流後,為什麼台灣企業反而有機會彎道超車?

穩定幣在吵什麼?它跟你、跟台灣經濟真的有關係嗎?

熱門文章

KryptoGO 介紹:去中心化錢包,自己的錢自己保管!

【8/3 駭客大事件】Solana 生態系錢包被盜危機,我該如何自保?

在元宇宙的 10 個注意事項,保護你的加密資產

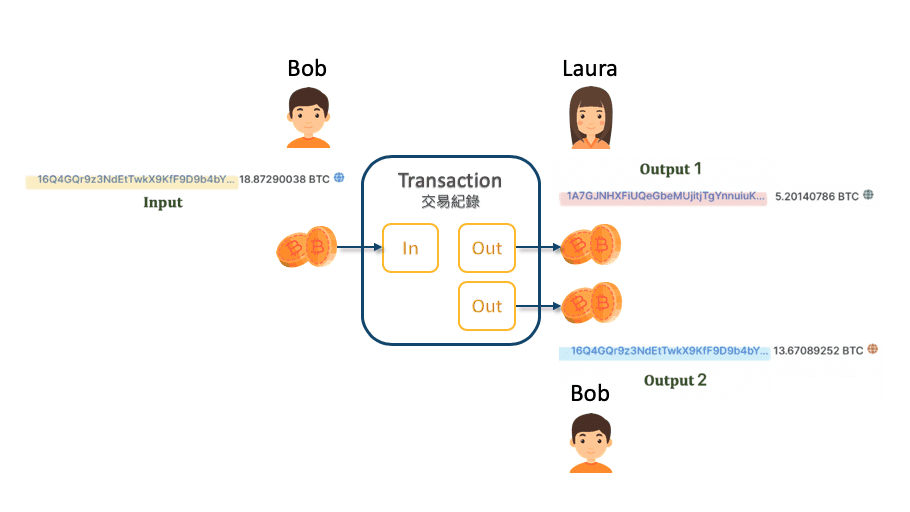

Blockchain 101 (下集) — 從區塊鏈瀏覽器一窺比特幣『公開式帳本』& UTXO 記帳模式

NFT 正改變社群的行銷樣貌 — 使用 KryptoGO 賦能

熱門標籤

熱門文章最新資訊NFT區塊鏈DeFi資訊安全金融監管產品更新